카드 3사 개인정보 유출, 범죄에 앞서 사고다

개인정보 보호 전문기업에서 일한지 12년이다. 그 짧지 않은 기간 동안 3사 카드사 개인정보 유출만큼 전 국민적인 관심을 몰아받는 보안사고도 없었다. 단언컨대, 이건 최악의 “개인정보 유출 사고”다.

보는 관점에 따라서는 이를 한 하청업체 직원이 작심하고 개인의 금전적 이익을 위해 빼돌린 범죄 사건이라고 볼지, 아니면 금융당국의 허술한 보안 체계에 의해 발생한 사고인지는 사건을 바라보는 사람에 따라 각양각색이겠지만, 보안전문가 입장에서는 단연코 사고다. 아직까지는.

금융사고의 두 갈래, 외부침입 vs 내부유출

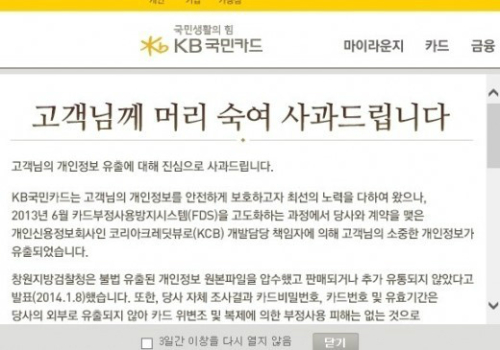

사건의 개요를 잠시 되짚어보자면, 코리아 크레딧뷰로(이하 KCB)가 농협, 국민카드, 롯데은행에 가서 외주 프로젝트(카드 분실, 유실, 위변조 관계 시스템 개발)를 수주했고, 이 프로젝트를 진행하기 위해 파견된(!!!) KCB의 직원이 위의 3개 금융사에서 정보를 빼돌렸다는 것이 주된 골자다. 그 과정에서 어떻게 이렇게 쉽게 그 정보가 빠져 나갈 수 있느냐! 라고 일갈하기는 쉽겠지만, 보안이라는 것도 생각보다 복잡하다.

정보와 관련된 보안은 보통 외부침입과 내부유출로 나뉜다. 이번의 농협말고, 2011년의 “농협 전산망 마비 사태”는 외부침입이다. 물론, 외주직원이 매개체가 되었지만, 그 외주직원의 의지가 아니었다. 북한의 소행이네 어쩌네 하는 말이 많았지만 결국, 해당 정보를 관리하는 조직 내에 속한 사람이 아닌, 외부의 누군가가 용케 쳐들어와서 정보를 들고 날랐다는 소리다. 더 쉽게 말하자면, “강도질”.

반면 이번 사건은 내부유출이다. 관계자가 내부의 개인정보를 들고 빼돌렸다는 이야기다. 즉, “배임행위”다.

내부유출, 외부침입보다 훨씬 심각하다

헌데, 외부침입과 내부유출의 스케일을 비교해보면 이건 압도적으로 내부유출의 승리다. 이는 은행강도와 배임행위를 비교해보면 된다. 은행강도는 쳐들어와도 끽해야 몇억 정도 털어가고 금고 부숴지는 정도지만, 배임행위는 기본 수십억에서 수백억에 이른다. 스케일이 다르다. 개인정보 쪽도 마찬가지다. 수십만 건이 털렸으면, 그건 외부침입일 가능성이 크고, 이번 건처럼 수천만 건이 털렸으면 내부유출일 가능성이 높다.

왜냐? 이유는 간단하다. 최근의 IT시스템들은 굉장히 복잡하다. 쉽게 말하자면, 책이 엄청나게 많이 꽂혀있어서 사서의 도움없이는 책을 찾을 수 없는 도서관을 생각하면 된다. 그 도서관에 불을 내고 몇 권 훔쳐가는 거랑, 그 도서관의 사서가 굉장히 비싼 일부 서적만 빼돌리는 것의 차이는 명확하다.

그렇다. 바깥에서 들어오는 도둑놈 막는 것도 중요하지만, 내부자들을 단속하는 것도 중요하다. 내부자는 비싼 게 어디에 얼마나 있는지 정확하게 알고 있을 테니까.

보안솔루션, 아무리 튼튼해도 보안담당자는 어쩔 수 없다

그런 이유로, 최근 기업들이 도입하는 수많은 보안솔루션들의 초점도 내부유출방지에 있다. 새로 설계하는 시스템들이라면, 설계단계에서 이미 개인정보에 대한 접근 가능성부터 관리부분까지 전부 신경 써서 만들고, 이를 보조하는 형태로 보안 솔루션을 도입한다. 그게 아닌 기존의 시스템이라면, 기존 시스템의 유출 가능 경로들을 분석해서 그 경로에 맞는 보안 솔루션을 도입하는 것이 일반적이다.

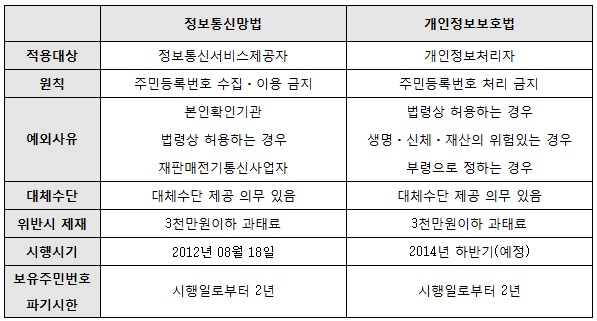

그리고 정부에서는 각 기업에서 보안 솔루션을 도입할 때 반드시 갖추어야 할 기본 사항들에 대해서 법으로 지정하고 있다. 주로, 개인정보보호법과 정보통신망법인데, 이 두 가지 법안은 개인정보를 취급하는 기업에서 이를 처리하는 시스템에 대해 어떤 보안조치를 해야하는 지에 대해 기본적인 사항들을 명시하고 있다.

이런 법안은 사실, 일부 잘 나가는 기업들이 보안솔루션을 도입해서 사용하고 있는 상황에서, 개인정보 유출 사고들이 터지기 시작하니, 만들어진 법안이다. 그리고 각 기업/기관들은 이 법안에서 명시한 사항들을 지키기 위해 솔루션을 도입하고 있다.

그런데 도입하는 기업/기관들은 이게 잘 될 리가 없다. 처음에 사용하던 잘나가는 기업들과는 도입이유가 다르기 때문이다.

잘 나가는 기업들이 도입한 이유는 기술자산을 보호하기 위해서다. 더 정확히는, 기술자산에 접근 가능한 인력들이 다른 생각을 못하도록 하기 위해서다. “우리는 기술자산에 이렇게 신경 써서 보안적 조치를 하고 있다. 니가 담당자니까 유출하려면 할 수 있겠지만, 바로 적발될 테니 무슨 꼴 당할지 각오해라”라는 무언의 압박을 하는 거다.

이는 마치 CCTV가 있는 곳의 범죄율이 낮다는 이야기와 동일한 논리적 구조다. 실제로 역할도 비슷하다. 빼내려면 보안 담당자는 빼낼 수 있다. 하지만 그 순간 보복이 돌아감을 분명히 하는 것이다. 잘 나가는 기업들에게 엄청나게 두들겨 맞으면서 만든 제품들인데, 당연히 도움도 된다.

보안 문제, 내부 직원들부터 경각심 느껴야

문제는 그 시스템들을 운영하는 주체-주로 보안팀-에게 있다. 보안팀은 반복적이고 지속적으로 내부자들을 귀찮게 하면서, 이런 정보를 함부로 다루면 안 된다고 이야기해야 한다. 그런데 이게 말처럼 쉽지 않다. 내부정보 유출방지 솔루션들이 설치되면 당연히 인터넷도 불편하고, PC 활용도 불편해진다. 이렇다 보니, “일 못 해서 손해나면 당신이 책임질 거야?” 류의 항의들이 들어오고, 유출방지 솔루션들은 하나 둘씩 무기력해진다.

그리고 내부자들은 일을 더 중요하게 생각하게 되고, 개인정보에 대한 중요도를 잊게 된다. 그리고 배고프면… 뭐… 게! 다! 가! 이번 사건으로 돌아와 보면, 무려 외주직원이다. 더 이상 무슨 말이 필요한지…

이래서 사고라는 거다. 내부정보 유출방지를 위해 해야 할 것들이 다 이루어지지 않은 상태에서 일어난 일이니 사고라는 거다. 만약, 잘 나가는 기업에서 기술자산이 2014년에 유출되었다면 이는 사건이다. 필요한 보안 조치들과 이에 대한 문화적 기반(?)이 모두 구축이 되어있으니까. 하지만 이번 카드 3사 유출은 사고다. 미리 대비하지 못한 사람들이 만들어낸 인재.

결론: 개인정보 관리는 직접 해라

비현실적인 이야기라고 할 수 있겠지만, 대부분의 유출사고는 결국 배고파서 일어난다. 은행 직원들 월급 많이 받는다고 말이 많지만, 월급이 적으면, 은행들 다 털리고 난리도 아닐 거다. 개인정보도 비슷하다. 민감한 정보를 외주업체들한테 그만 맡기고, 필요한 인력은 직접 채용해서들 쓰시라.

canada goose jacketsMoney Making Ideas to Consider for Your Blog