이번 국정원 해킹 의혹으로 인해 안드로이드 폰 전체에 대한 위험이 널리 알려지고 있습니다. 사람들이 하는 이야기를 듣다 보면 당장 오늘이라도 안드로이드 휴대폰의 전원을 끄고 애플 샵으로 달려가야 할 것 같습니다. 하지만 해킹에 대한 위험은 실제보다는 과장되어 있습니다. 어떤 위험 요소가 있는지 확인하고 위험을 관리할 방법을 찾아봅시다.

해킹 의혹 안드로이드 도구는 어떤 도구인가?

해킹에 사용된 것으로 보이는 도구는 이탈리아 해킹 팀이 제작한 도구로, 관련 안드로이드용 핵심 모듈을 아래 정도로 요약할 수 있을 것 같습니다.

앞의 둘은 단말에 설치되어 해킹을 시도하는 도구, 세 번째는 침투용 도구이고, 마지막은 악성 코드를 좀 더 배포하기 쉽게 하기 위한 도구입니다.

코어 안드로이드는 안드로이드 버전의 RCS(원격 제어 시스템, Remote Control System)입니다. 원격 제어 시스템은 네이트 메신저 등에 있는 원격 접속 앱과 비슷한 기능을 할 수 있는 앱이라고 보면 됩니다. 이 도구는 자체적인 루팅 루틴을 가지고 있어 관리자 권한을 가지고 휴대 단말 내의 여러 정보를 훔칠 수 있습니다. 해킹팀은 안드로이드, 윈도우즈 폰, iOS, OS X, 리눅스, 윈도우즈, 윈도우즈 폰, 심비안, 블랙베리를 위한 RCS 툴 들을 만들었습니다.

코어 안드로이드 오디오 캡처는 사용자의 음성을 가로채는 도구입니다. 이 도구가 피해자의 단말기에 설치되면 전화 통화와 스카이프, 바이버, 왓츠앱, 위챗, 페이스북, 구글 행아웃 등의 통화를 가로챕니다. 이 모듈은 해킹 팀이 독자적으로 만들어 낸 것이 아니라 노스이스턴 대학의 박사과정 콜린 물리너 (Collin Mulliner)의 연구를 바탕으로 하고 있습니다.

벡터 익스플로잇은 보안 취약점을 모아둔 종합 선물 세트입니다. PC와 모바일의 여러 환경에 대한 취약점을 모아 강제로 해킹 도구를 침투시킵니다. 안드로이드에서는 구형 웹 브라우저 취약점이 주요 공격로입니다.

코어 안드로이드 마켓은 안드로이드 마켓인 구글 플레이에 공격용 앱을 올리는 도구입니다. 구글 플레이는 악성 코드를 감시하고 제거하는 시스템이 있지만, 일시적으로 좁은 타겟을 노리는 공격 도구는 걸러지지 않기도 합니다. 이를 노리고 앱을 등록하는 것입니다.

어떻게 해킹 도구가 설치되나요?

이런 악성 도구들이 사용자 단말기에 설치되는 몇 가지 방법이 있습니다.

1. 사용자가 설치해서 설치됩니다.

많은 악성 코드들은 사용자들이 직접 설치를 진행했기에 설치됩니다. 인터넷 카페에서 개념 앱으로 추천을 받았는데, 정식 마켓에 올라와 있지 않은 앱인 사례도 있었습니다. 해킹 도구가 블로그 등에 올라와 있던 경우도 있습니다.

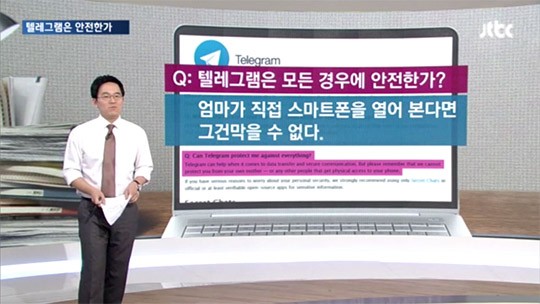

2. 다른 사용자가 몰래 설치하는 경우도 있습니다.

의외로 많은 사람들이 자신의 휴대폰을 선뜻 다른 사람에게 건네줍니다. 다른 사용자에게 단말기를 넘겨주는 경우, 상대가 맘만 먹는다면 악성 코드를 설치할 수 있습니다. 이런 경우에는 사용자가 어떤 운영체제를 쓰던 위험에 빠질 수 있습니다. 아이폰 사용자의 경우에도 친구가 맘을 먹는다면 해킹 팀이 작성한 ios-newsstand-app 등의 앱을 1분 내에 설치할 수 있습니다. 이 도구가 설치되면 사용자는 해킹 팀이 설치한 가짜 키보드를 이용하게 되고 정보가 새어나가게 됩니다.

3. 취약점을 노려 공격합니다.

옛날 버전의 안드로이드 웹 브라우저는 몇 가지 치명적인 취약점을 가지고 있습니다. (CVE-2011-1202, CVE-2012-2825, CVE-2012-2871) 이 문제들은 2012년에 발견된 문제로, 현재는 모두 해결되었습니다. 하지만 예전 웹 브라우저를 사용하는 안드로이드 아이스크림 샌드위치, 젤리빈 사용자에게는 여전히 해당 하는 문제입니다. 문자나 카톡으로 온 링크를 클릭해서 웹 브라우저에 열리면 웹 브라우저가 공격을 받아 강제로 악성 앱이 설치됩니다.

해킹팀은 플래시, 윈도우즈 폰트, 안드로이드 웹 브라우저, 바이러스 등의 다양한 방법으로 취약점을 노려 공격합니다. PC에서 플래시를 쓰고 있다가 자신의 윈도우즈나 OS X (맥) 운영체제가 감염되고, 컴퓨터에 연결 된 휴대 단말기가 공격받는 패턴도 있을 수 있습니다.

어떻게 공격을 예방하나요?

해킹 위험에서 빠져나오기 위해서는 몇 가지 유의사항이 있습니다. 1번은 안드로이드에 국한된 내용이지만, 나머지 내용들은 아이폰이나 블랙베리 등의 다른 휴대폰을 사용하시는 분들도 참고하실 부분입니다.

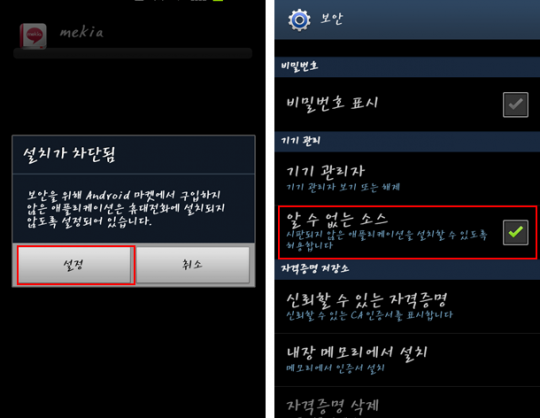

1. 알 수 없는 소스 설치를 허용하지 마세요.

가장 먼저 조심할 부분으로 안드로이드에는 ‘알 수 없는 소스 설치 허용’ 옵션이 있습니다. 이 옵션이 꺼져있는 한 공인된 구글 플레이를 중심으로만 앱을 설치할 수 있습니다. 이 옵션은 기본적으로 비활성화 되어 있으니 처음 보시는 분들이라면 굳이 켜서 안정성을 떨어뜨리지 마시기 바랍니다.

이 옵션을 켜는 것이 전국적으로 유행한 적이 있었습니다. 은행에 가면 은행 앱을 설치하기 위해서 직원이 휴대폰을 거두어 가서 이 옵션을 켜고 사설 마켓에 설치된 자사 앱을 깔아주는 식이었습니다. 보안 수준을 언제나 왜곡시켜 결과적으로 보안 수준을 떨어뜨린 한국 금융 회사들과 그런 보안 수준을 강요하거나 방관하는 한국 정부. 그들은 만악의 근원입니다.

무려 go.kr 사이트에서 지금 벌어지고 있는 일입니다.

불법 애플리케이션을 다운로드 받기 위해 스스로 켜는 사람들도 많이 있었죠. 유료 애플리케이션을 불법으로 인터넷에서 받아 설치하려면 이 옵션을 꺼야 합니다. 혹은 게임의 능력치 등을 바꾸기 위해서 불법으로 수정된 앱을 받는 분들도 계십니다.

이 옵션이 켜져 있는지 확인해보세요. 그리고 켜져 있다면 다시 끄세요. 이 옵션만 꺼져있다면 비교적 안전하게 휴대폰을 사용할 수 있습니다. 저는 이 옵션의 활성화가 금지되거나 매우 어렵게 바뀌어야 한다고 믿습니다만, 아직까지는 누구든지 판도라의 상자를 열 수 있습니다.

2. 최신 버전의 웹 브라우저를 쓰세요.

두 번째로 유의할 점은 웹 브라우저를 최신 버전으로 바꾸는 것입니다. 이번 국정원 사태에서 배포된 앱은 안드로이드 4.3 버전 이하의 웹 브라우저 취약점을 노리고 있습니다. 안드로이드 예전 버전에 있는 웹 브라우저를 사용하면 알 수 없는 소스 설치를 허용하지 않으셔도 웹 브라우저 자체의 문제 때문에 악성 코드에 감염될 수 있는 것입니다. 이 문제들은 이미 몇 년 전에 해결되었지만, 오래된 운영체제를 사용한다면 문제를 경험할 수 있죠.

소프트웨어는 대체로 오래되면 보안 구멍이 생기기 때문에 새로운 소프트웨어를 쓰시는 것이 이런 문제를 막을 근본적인 방법입니다. 다행히도 안드로이드는 기본적으로 설치된 웹 브라우저 대신에 최신 브라우저로 바꾸어 사용할 수 있습니다. 운영체제를 통째로 바꿀 수 있다면 그것이 가장 좋지만, 그렇지 못하다면 웹 브라우저만 최신의 웹 브라우저로 바꾸어 봅시다. 새로운 웹 브라우저를 설치하시고 그 브라우저를 기본 웹 브라우저로 변경하세요.

저는 구글이 출시한 구글 크롬 브라우저를 추천드립니다. 구글 크롬 브라우저는 가장 빨리 웹 취약점이 해결되는 웹 브라우저 중의 하나입니다.

3. 신뢰할 수 없는 컴퓨터에 연결하지 마세요.

다른 사람의 컴퓨터나 공용 USB 케이블에 연결하시는 분들이 많이 계십니다. 해킹 팀의 도구는 윈도우즈와 맥의 취약점도 노리고 있기 때문에 안전한 컴퓨터 이외에는 USB 케이블을 통해 연결하지 말아야 합니다. 안전하지 않은 컴퓨터에 USB 케이블로 연결되면 해킹 도구에 의해 공격받을 수 있습니다.

4. 아무에게도 폰을 건네지 마세요.

그리고 한 가지 팁을 더 드리자면 누구에게도 폰을 넘겨주지 마시고 패스워드를 항상 설정해두세요. 다른 사람들은 그게 누구든 간에 ‘알 수 없는 소스 설치’ 옵션을 켜거나 악성 애플리케이션을 설치하거나 과도한 권한의 앱을 몰래 설치할 수 있습니다. 남자친구나 여자친구가 몰래 상대방을 엿보는 앱을 설치한 사례도 많이 들었습니다. (안드로이드 시스템을 일반적인 앱이 해킹하는 일은 쉽지 않습니다만, 문자나 통화 상대를 엿보는 것은 쉽습니다.) 누구에게든 폰을 넘기지 마세요. 폰을 넘길 정도로 안전한 상대는 아무도 없습니다.

출처: JTBC

원문: dalinaum